Evo ukratko izvestaja sa izglasane radionice.

Posto mi nije poslo za rukom da uradim demo na setup koji sam imao pripremljen pre skoro godinu dana sa SELKS OpenSource distribucijum.

SELKS - je distribucija bazirana na Suricata open source IDS/IPS sistemu za detekciju mreznih napada, ali je evolucijom sada na verziji 7 koja ukljucuje i ELK (Elastic Logstash Kibana) za laksu organizaciju i pretrazivanje mreznih logova.

Kao takav sistem je moguce pokrenuti kao Live sa USB-a ili isti instalirati, kao i preko Docker-a.

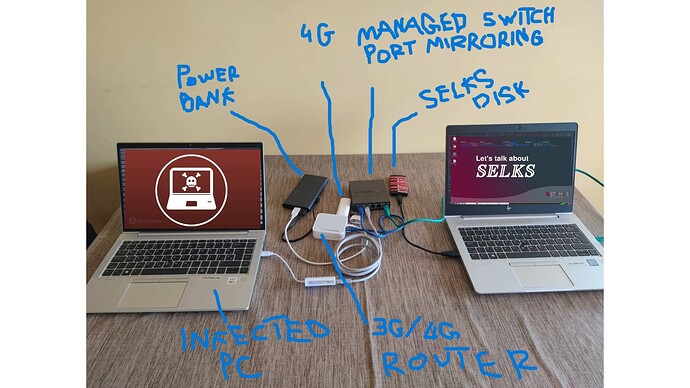

SELKS ocekuje da dobija mrezni saobracaj koji ce analizirati, sto cemo mi ucini slanjem mreznog saobracaja preko mreznog switch-a koji ima mogucnost da preslikava saobracaj sa jednog porta na drugi (eng. Port-Mirroring), sto je opcija kod upravljivih switcheva.

Kako bi internet takodje bio dostupan barem zarazenoj masini, tu je 3G/4G ruter TP-Link mr3020 koji moze da internet sa 3G/4G modema pretvori u pristup preko mreznog kabla ali i preko Wi-Fi-a.

Posto je ceo setup zamisljn da bude portabilan tu je eksterna baterija za Tp-Link ruter, laptopovi imaju svije baterije koje bi trebalo da izdrze do sat vremena kojliko je optimalno za analizu. Jedino je upravljivi switch potrebno povezati na struju (sto je moguce uraditi preko konvertera.

Na ovaj nacin, povezani inficiran racunar ima izlaz na internet, i cak i da je napadac trenutno ulogovan na taj racunar sa udaljene lokacije, nema nacina da zna da je zarazeni laptop nadziran jer ne moze da vidi preslikavanje paketa koje se vrsi na uredjaju koji je iza rutera na koji je povezan. Dok sve vreme zarazen laptop ima neometan pristup internetu.

Laptop na kome je SELKS na mreznom portu dolaze preslikani paketi sa zarazenog laptopa i prolaze kroz Suricata IDS sistem za detekciju, a dodatne analize se mogu videti i na ELK-u kroz grafikone.