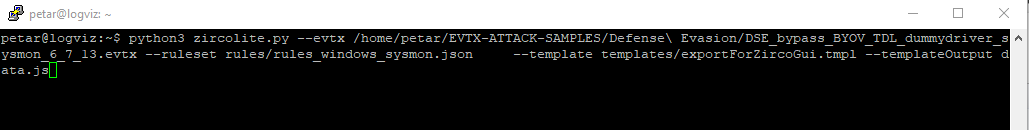

Na poslednjoj radionici smo pokazali kako prikupljeni logovi sa Sysmon-om mogu da se analiziraju pomocu OpenSource alata Zircolite -gui (Github)

Za nas Demo, kako bi videli zanimljive informacije iz stvarnih napada klasifikovane, koristili smo repo sa uhvacenim eventima iz poznatih napada sa iz repozitorijuma EVTX-ATTACK-SAMPLES (Github)

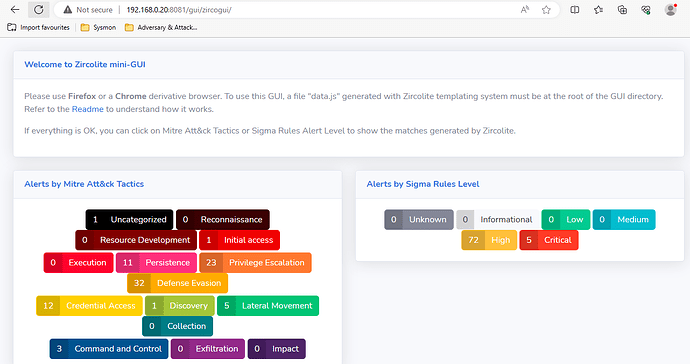

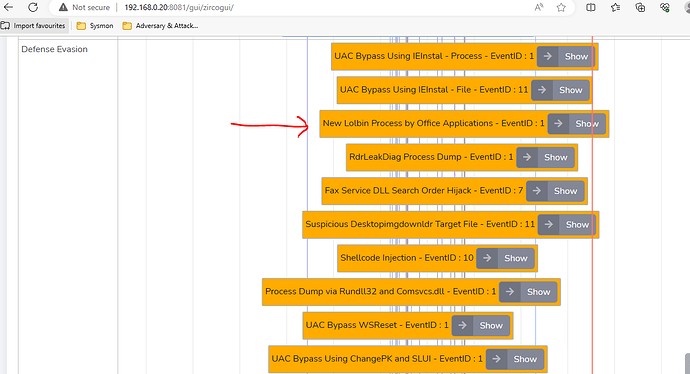

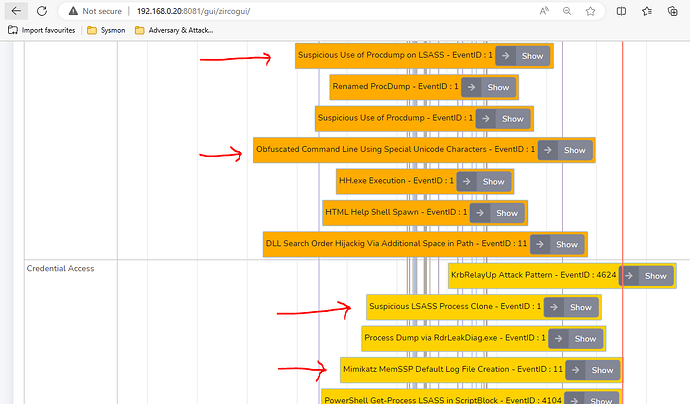

Sto nam daje web izvestaj:

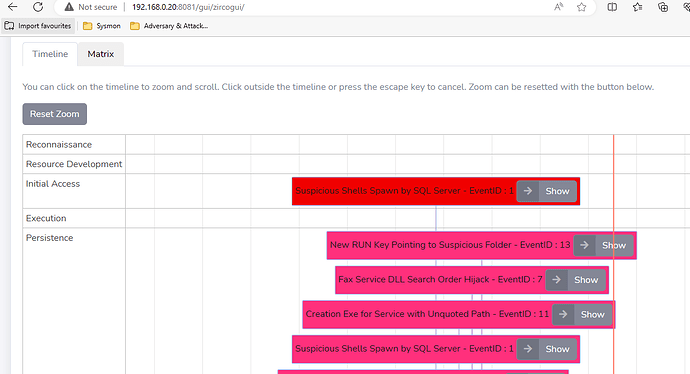

SQL kreirao shell sto je jako sumnjivo!

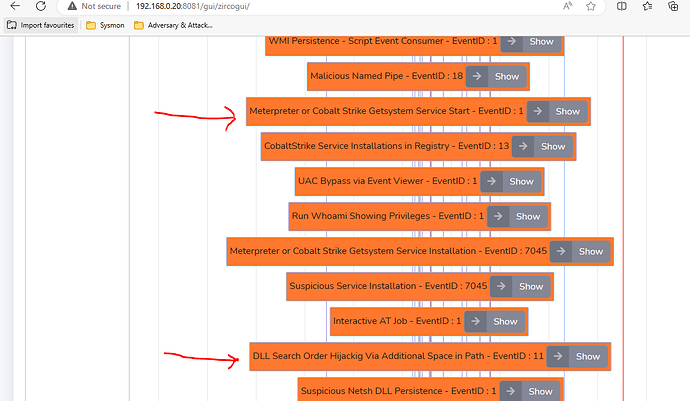

Meterpreter je deo Metasploit frejmvorka koji napadacu daje mogucnost istrazivanja i izvrsavanja komandi na racunaru zrtve, dok CobaltStrike ima iste mogucnosti.

LoLBins su legitimni sistemski fajlovi koji zbog svojih ranjivosti napadacu omogucavaju da ih zloupotrebi u izvrsavanju svog napada.

LSASS je sistemski program zaduzen za autentifikaciju korisnika na racunaru, gde se na slici vidi da napadac pokusava da procita celu memoriju iz RAM-a ovog procesa.

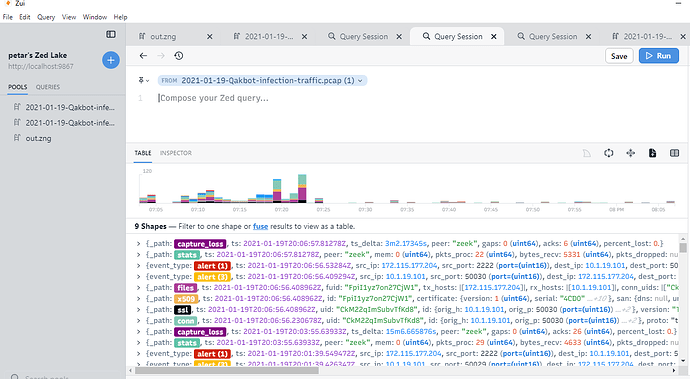

Takodje smo demonstrirali kako se mrezni logovi tj. paketi koje mozemo prikupiti preko Wireshark alata koji ih cuva u fajlu u formatu .pcap.

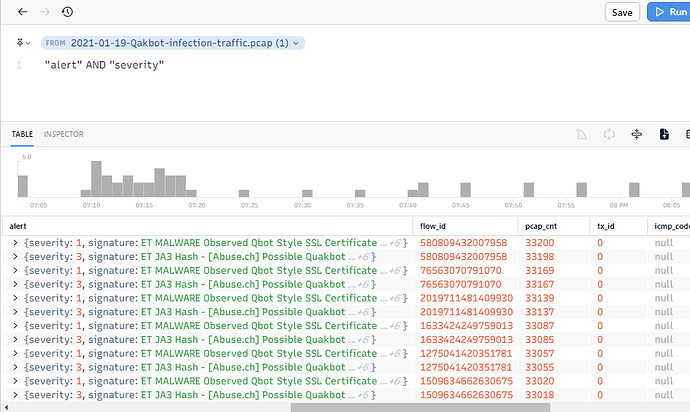

Pcap fajloe mozemo analizirati sa ZUI (Brimdata) open-sorurce grafickim softerom za analizu paketa koji ima IDS (intrusion detection) detekcije pomocu Zeek engine-a.

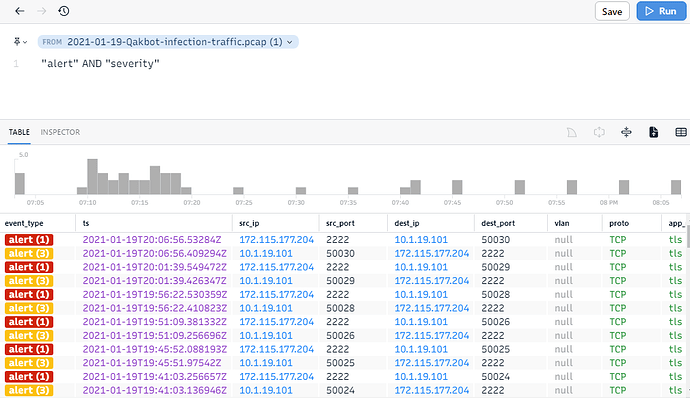

ZUI koristi ZED veoma jednostavan Query jezik za pretrazivanje datalake-a u kom oni drze logove.

Kako mozemo videti ima i alarma koje Zeek IDS detektuje

id aje identifikovan kao Qbot/Qakbot malware.

Na internetu se mou naci i vec sanimljeni mrezni saobracaji na kojima se mozete vezbati sa sajta Malware-Traffic-Analysis.