Zdravo,

Na prosloj radionici smo videli kako mogu da se koriste open-source NIDS (network intrusion detection) sistemi za otkrivanje napada na nas racunar (dostupna na internetu). Ovo je idealno ako imate neki vas server ili VPS zakupljen koji koristite.

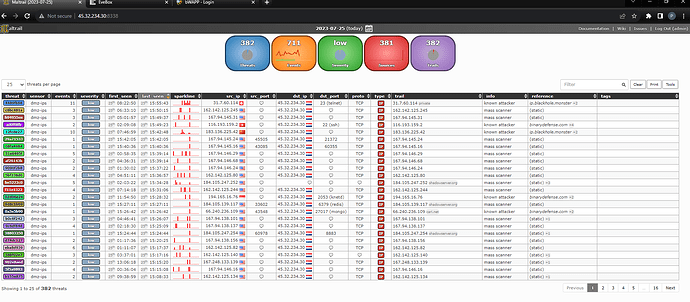

Jedan od takvih je i MalTrail (Github) softver koji azurno prati IP blekliste i kada vidi u firewall logovima pokusaj pristupa sa neke od njih pokazace vam alarm u lepom GUI-u.

Pisan je u Python-u i lako se pokrece i instalira. Zasnovan je na clijent server-arhitekturi tako da mozete na jednom mestu imati uvid o dogadjajima/alarmimam sa vise masina na kojima instalirate Maltrail agenta.

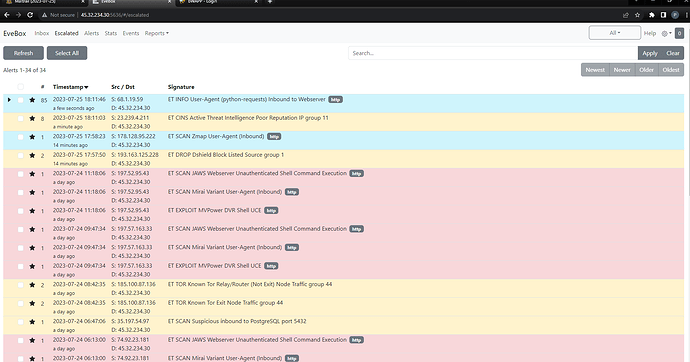

Drugi softver koji smo za ovaj demo koristili je Suricata.

Suricata je alternativa dobro poznatom Sort-u.

Zasnovana je na pravilima (rules) koji se dodaju, a na osnovu kojih suricata moze prepoznati iz logova o kom napadu se radi.

Za razliku od Maltrail-a, Suricata je naprednija jer moze prepoznati razlicite vrste napada iako ne dolaze sa vec poznate maliciozne IP adrese, pa tako moze prepoznati SQL injection, CSS, Shell command execution, botnets, DDoS, i mnoge druge.

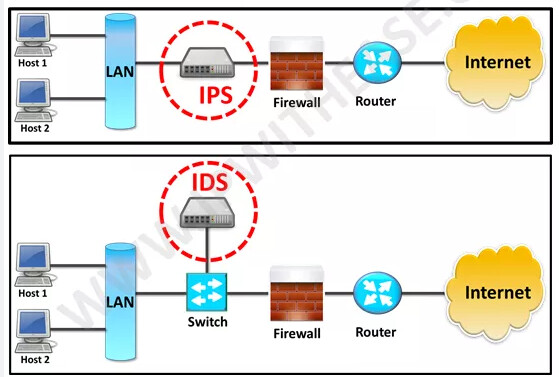

Suricata moze raditi u dva moda:

- pasivni (IDS) u kome samo nadzire pakete koji prolaze kroz podeseni mrezni interfejs i uporedjuje sa ucitanim pravilima,

- ili aktivni (IPS) kada pregleda i uporedjuje pakete i blokira ih ukoliko se potrefe sa ucitanim pravilima.

Mi smo pokazali samo IDS mod kako radi, konfiguraciju samo mozete probati da instalirate i testirate po uputstvu, ali je IPS takodje lako dodatno podesiti.

Dodatno mi smo instalirali i EVEbox web Gui interfejs kako bi bilo lakse uociti alarme.

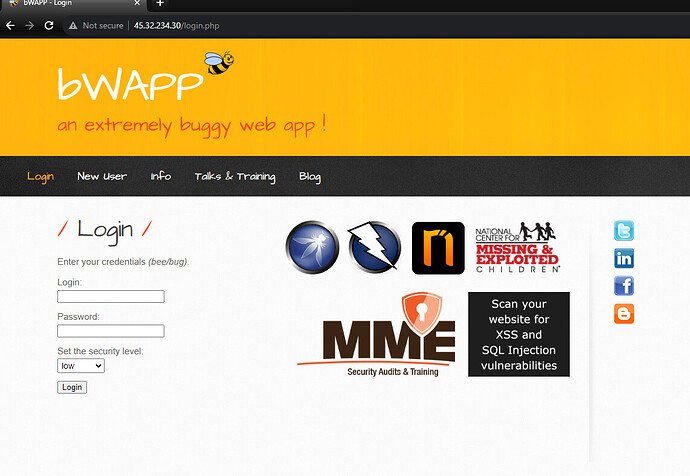

Kako bi privukli napadace na nas server gde su MalTrail i Suricata kako bi videli kako oba sistema rade u praksi, podesili smo bWapp, namerno ranjivu Web aplikaciju koja sluzi da se testiraju Owasp top 10 ranjivosti.

Tako da kad automatski skeneri naidju na nas server i vide da je port 80 otvoren i probaju neki od napada pocece da skeniraju i ostale portove i probavaju i ostale napade sto Suricata detektuje, a Maltrail prikazuje u kojim poznatim bleklistama su IP adrese napadaca.

Ono sto nismo stigli da pokazemo prakticno je kako se moze koristiti dodatni IPS sistem za zastititu CrowdSec koji ima zanimljiv model da sa svih racunara na kojima je instaliran prikuplja i salje informacije u centralni server projekta i azurira ostale o novim uocenim napadima i malicioznim IP adresama. Na taj nacin sto ga vise ljudi koristi, to automatski postaje bolji, a pritomje open-source i besplatan jer korisnici svojim ucescem unapredjuju “bazu znanja” ili bleklistu IP adresa od kojih ovaj sistem automatski cuva racunare azuriranjem firewall-a.